サイバーセキュリティの新たな標準 CTEMとは?

はじめに

現代のデジタル社会において、サイバー脅威はますます巧妙化し、企業や組織にとって重大なリスクとなっています。従来のセキュリティ対策では対応しきれない新たな脅威に対して、CTEM(Continuous Threat Exposure Management)という新しいアプローチが注目されています。

本記事では、CTEMの基本概念、目的と利点、5つの構成要素、検討にあたっての考慮事項、ASMとの違いについて解説します。

目次[非表示]

- 1.はじめに

- 2.CTEMとは?

- 2.1.CTEMの目的と利点

- 2.2.CTEMの5つの構成要素

- 3.CTEMの検討にあたっての考慮事項

- 4.CTEMとASMの関係性 ~攻撃対象領域管理から継続的な脅威評価へ~

CTEMとは?

CTEM(Continuous Threat Exposure Management)は、ガートナー社が2022年に提唱した概念で、組織のIT資産に対する脅威を継続的に評価することで、潜在的なセキュリティリスクを早期に特定し、予防・対策するための包括的なセキュリティ管理フレームワークです。従来のセキュリティ対策が既知の脅威に対する事後的な対応に重点を置いていたのに対し、CTEMは未知の脅威も含めた潜在的なリスクを事前に特定し、よりプロアクティブなセキュリティ対策を講じることを可能にします。

CTEMの目的と利点

CTEMの主な目的は、脅威の早期発見と対応、及びその継続的な管理にあります。これにより、組織は情報セキュリティ上のリスクを最小限に抑えることが可能となります。CTEMの利点は多岐にわたりますが、特に以下の点が挙げられます。

(1)脅威分析と早期発見

CTEMは、システム、ネットワーク、ログなどの関連データを継続的に評価し、異常や潜在的な攻撃のリスクを検出します。

(2)リスクの可視化と優先順位付け

脅威が発生した場合の影響範囲・リスクを継続的に評価することで可視化し、優先順位をつけ対策を行います。

(3)動的な脅威への対応

新しい脆弱性や新しい攻撃手法など、サイバー脅威は常に進化しています。そのため既存の環境のリスクも常に変動することになります。

CTEMはこれらの環境変化に対応しつつ継続的に評価し、対策を打つことができます。

(4)組織全体のセキュリティ意識向上

CTEMの導入により、可視化したリスクへの対策を行い、継続的な評価を繰り返す中で、インシデント対応計画の整備・従業員への教育を実施するなどして、組織全体のセキュリティ意識の向上にも寄与します。

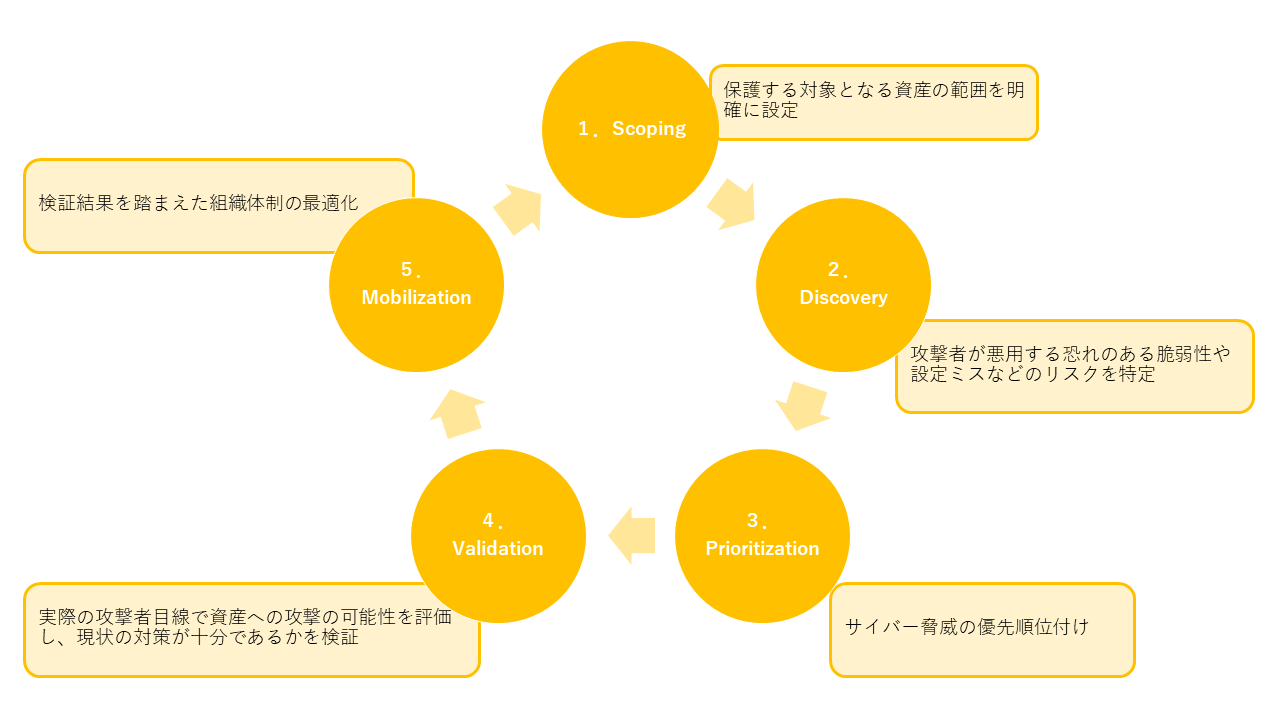

CTEMの5つの構成要素

CTEMを効果的に実装するためには、以下の5つのステップが重要です。

(1)対象範囲の設定(Scoping)

保護する対象となるIT資産の範囲を明確に設定します。対象範囲には組織内のすべてのシステム、ネットワーク、アプリケーションなどが含まれます。

(2)発見(Discovery)

ハードウェア、ソフトウェア、ネットワークなどのIT資産のスキャンを行い、攻撃者が悪用する可能性のある脆弱性や設定ミスを特定します。

(3)優先順位付け(Prioritization)

特定したリスクを評価し、効果的な対応をとることのできる優先順位を付けます。

(4)検証(Validation)

特に重要な資産に対する潜在的な攻撃の可能性と到達の可能性を実際の攻撃者目線で評価し、現状の対策が十分であるかを検証します。

(5)動員(Mobilization)

検証の結果から組織内のインシデント対応計画を整備し、脆弱性の修正、セキュリティ設定の変更、従業員の教育などを実施します。

CTEMの検討にあたっての考慮事項

CTEMの検討にはいくつか考慮すべきポイントがありますが、適切な対策を講じることでより効果的にCTEMのメリットを活かすことができます。

継続的な運用

CTEMは継続的なプロセスであり、適切なツールや人材の確保にコストがかかる場合があります。コスト効果の高いツールの選定や、外部のベンダーの活用が考えられます。

継続的な調整と改善

組織のセキュリティ態勢が常に変化するため、CTEMのプロセスも定期的に見直し、調整を行う必要があります。定期的な評価とフィードバックの仕組みを導入することが重要です。

CTEMとASMの関係性 ~攻撃対象領域管理から継続的な脅威評価へ~

CTEMとASM(Attack Surface Management *)は、どちらもサイバーセキュリティの重要なアプローチですが、その目的と範囲には違いがあります。

ASM(Attack Surface Management)は、インターネット上に公開されている企業のIT資産を洗い出し、それらが攻撃にさらされていないかを管理する手法です。

例えば、自社のホームページ、クラウドサービス、使われていない古いサーバーなどが対象です。これらが外部からアクセスできる状態にあるにも関わらず、把握されていないことが多く、リスクがある状態で放置され、攻撃の入口になりやすいのです。

ASMの目的はシンプルです:

・企業の「インターネットに公開されている資産」を把握し

・定期的にリスクをチェックして

・問題があれば修正する

つまり、「気づいていなかったリスクを見える化する」ことがASMの役割です。

一方でCTEM(Continuous Threat Exposure Management)は、もう一歩進んだ考え方です。

CTEMは、ASMの結果を「そのまま放置せず」、実際の攻撃シナリオに照らしながら、リスクの優先度を見極め、改善を継続する仕組みです。

CTEMは次のような問いに答えるための枠組みです:

・見つかったリスクは、現実にどう悪用される可能性があるのか?

・最も狙われやすい場所はどこか?

・今、優先的に対処すべきリスクはどれか?

・既存の対策は機能しているか?

ASMが「何が攻撃され得るか」を可視化するのに対し、CTEMはそれに加えて「どう攻撃されるか」「どれくらい危険か」「どう防ぐか」を継続的に評価・改善していくアプローチです。

ASMについての詳細は、以前にご紹介したこちらの記事をご参照ください。

まとめ

CTEM(Continuous Threat Exposure Management)は、現代の複雑なサイバー脅威環境において、組織のセキュリティ態勢を強化するための重要なアプローチです。リスクの評価・可視化など、多くの利点を持つCTEMを効果的に導入することで、組織全体のセキュリティ意識を向上させ、サイバー攻撃からの防御力を高めることができます。CTEMの検討には課題もありますが、適切な対策を講じることでこれらの課題を克服し、継続可能なセキュリティ管理を実現することが可能です。

CTEMとASMの違いを理解し、適切なセキュリティ戦略を構築することで、組織はサイバー脅威に対する防御力を大幅に向上させることができます。これからの時代において、CTEMは欠かせないセキュリティ管理手法となるでしょう