外部からアクセス可能なIT資産を管理するASMとは?

はじめに

現代のビジネス環境では、デジタルトランスフォーメーション(DX)が急速に進展し、企業のIT資産はますます複雑化・分散化しています。このような状況下で、サイバー攻撃のリスクは日々増大しており、企業にとってセキュリティ対策は避けて通れない課題となっています。

そんな中、注目を集めているのが「ASM(Attack Surface Management)」です。

ASMは、組織のIT資産を外部から見える形で把握し、管理するための革新的なアプローチです。

経済産業省は令和5年5月に、企業がこの新しいセキュリティ対策を効果的に導入できるよう、「ASM導入ガイダンス」を作成しました。このガイダンスでは、ASMの基本的な考え方や特徴、導入時の留意点などが詳しく説明されています。また、具体的な導入事例も紹介されており、実際の運用に役立つ情報が提供されています。

また令和6年7月には、内閣官房内閣サイバーセキュリティセンター(NISC)が「横断的アタックサーフェスマネジメント(ASM)事業の運用開始に係るプレスリリース」を公表しました。

このように、政府機関としてもサイバーセキュリティを考えるうえでASMに注目していることが分かります。

本記事では、経済産業省の「ASM導入ガイダンス」に則り、ASMの基本的な概念からその必要性、具体的な導入方法や事例までを解説します。ASMを導入することで、どのようにして企業のセキュリティを強化し、サイバー攻撃から守ることができるのか、一緒に見ていきましょう。

出典:経済産業省「ASM(Attack Surface Management)導入ガイダンス」

https://www.meti.go.jp/press/2023/05/20230529001/20230529001.html

内閣官房内閣サイバーセキュリティセンター「横断的アタックサーフェスマネジメント(ASM)事業の運用開始に係るプレス リリース」

https://www.nisc.go.jp/pdf/press/20240719NISC_press.pdf

目次[非表示]

ASM(Attack Surface Management)とは何か?

ASM(Attack Surface Management)とは、「組織の外部(インターネット)からアクセス可能なIT 資産を発⾒し、それらに存在する脆弱性などのリスクを継続的に検出・評価する⼀連のプロセス」 であると定義されます。

アタックサーフェスとは、攻撃面や攻撃対象領域と訳され、組織外にいる攻撃者がインターネットを介して情報を抜き出したり、データの挿入を実行できるかなど、攻撃を仕掛けられる可能性のある環境やサービスといったデジタル資産を意味します。

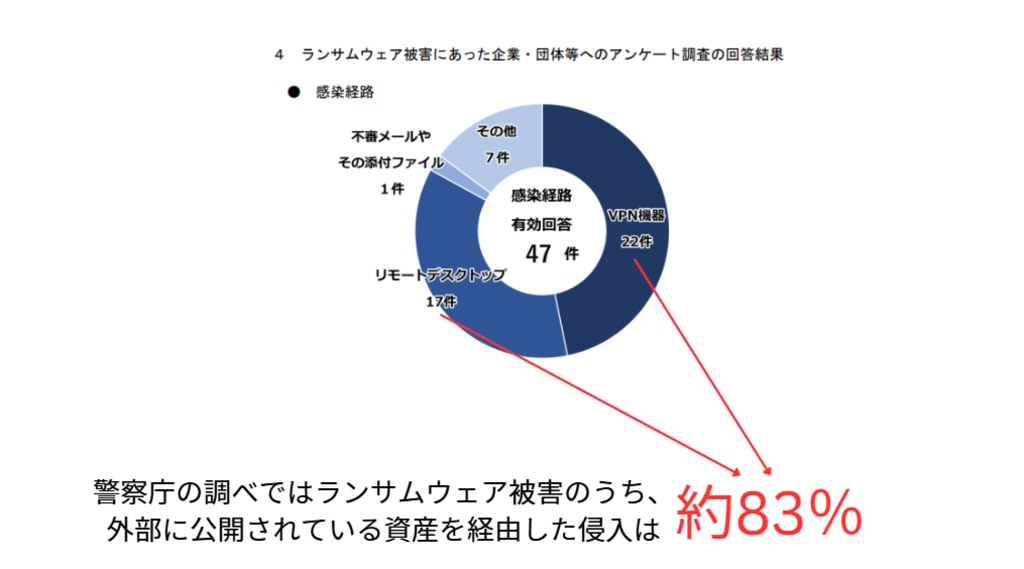

従来はメールやWebからのマルウェアの配信が主な侵入経路であったところ、近年のサイバー攻撃ではVPN・ネットワーク機器・サーバなどの脆弱性や、コロナ禍で爆発的に増加したリモートワーク時に利用するRDPポートが不用意に公開されていることを悪用するなど、侵入経路に変化が生じてきており、企業は絶えず変遷するリスク環境に対応する必要があります。

出典:警察庁「令和6年上半期におけるサイバー空間をめぐる脅威の情勢等について」 https://www.npa.go.jp/publications/statistics/cybersecurity/data/R6kami/R06_kami_cyber_jousei.pdf

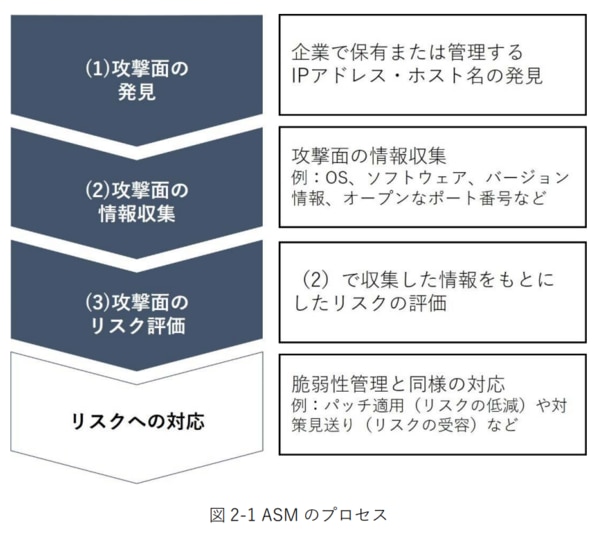

ASMを構成するプロセスは、「(1)攻撃面の発見」「(2)攻撃面の情報収集」「(3)攻撃面のリスク評価」の3つを経て浮上したリスクへの対応で以て運用されます。

出典:経済産業省「ASM(Attack Surface Management)導入ガイダンス」

https://www.meti.go.jp/press/2023/05/20230529001/20230529001.html

(1)攻撃面の発見

まず、ASMは企業のIT環境を包括的に可視化することから始まります。企業のITインフラは多層的かつ分散的であり、ネットワークデバイス、サーバー、クラウドサービスなど多くの要素が関連しています。ASMはこれらの要素を詳細に分析し、どの部分がインターネットからアクセス可能な攻撃の対象となっているかを明示的に表します。

(2)攻撃面の情報収集

次に、(1)で発見したIT資産のOSやソフトウェアなどの構成情報を収集します。

(3)攻撃面のリスク評価

さらに、ASMはリスク評価を行います。これは単なる脆弱性スキャンを超え、各要素がどのように相互作用しているかを考慮に入れ、総合的なセキュリティ状況を評価します。このステップでは、どの脆弱性が企業にとって最も重大なリスクをもたらすかを特定し、優先的に対応するべき領域であるかを示します。

リスクへの対応

最後に、ASMの対策実施フェーズでは、リスク軽減策を具体化します。この段階では、検出した脆弱性に対する修正パッチの適用や、ネットワーク設定の最適化が行われます。また、セキュリティポリシーの見直しや、従業員に対するセキュリティ意識向上のためのトレーニングも含まれます。これらのプロセスは継続的に行われ、企業は動的な脅威環境に柔軟に対応できる体制を維持します。

ASMと脆弱性診断の違い

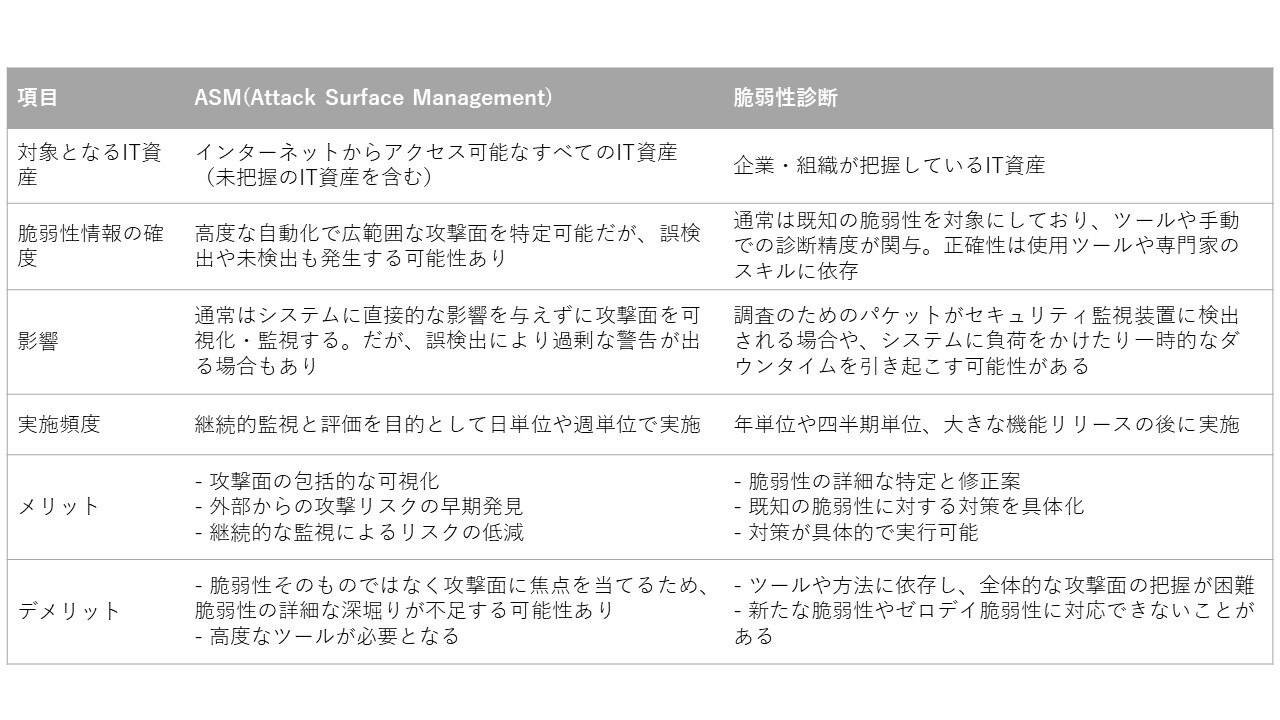

ASM導入ガイダンスにおいても触れられているとおり、ASMと脆弱性診断の間にはIT資産に存在する脆弱性などのリスクを検出・評価するという目的に関しては共通している一方で、対象とする資産・脆弱性情報の確度・IT資産に与える影響・実施頻度・メリット・デメリットなどの観点で違いがあります。それぞれの違いを理解したうえでいずれを利用するのかを考える必要があるでしょう。

以下の表にそれぞれの違いをまとめましたので、ご確認ください。

ASMの重要性と企業への影響

企業におけるセキュリティは、情報漏えいリスクの増大やそれに伴う法的トラブル、経営への影響を未然に防ぐための柱となります。特に、デジタル化が進む現代においては、セキュリティ対策の強化は企業の信頼性維持と競争力向上のために欠かせません。

経済産業省が推奨するASMの重要性は、以下の観点から強調されます。

攻撃兆候の早期発見と予防

ASMは、組織の外部からアクセス可能なIT資産を継続的に監視し、脆弱性やリスクを早期に発見することができます。これにより、攻撃者が利用する可能性のある脆弱性を事前に修正し、攻撃を未然に防ぐことが可能です。例えば、インターネットに公開されているサーバーやネットワーク機器の脆弱性を定期的にスキャンし、修正することで、攻撃のリスクを大幅に低減できます。

リスク管理の戦略的アプローチ

ASMは、組織のIT資産に対するリスクを評価し、優先順位を付けて対策を講じる戦略的アプローチを提供します。リスク評価は、影響度と発生確率に基づいて行われ、最も重要なリスクから優先的に対処することが求められます。限られたリソースを効果的に活用し、セキュリティ対策を強化することができます。

環境変化への迅速な適応力

ASMは、継続的な実施を行うことで、新たなIT資産の追加や既存資産の変更に対しても、即座に対応し、脆弱性の管理を行うことができます。これにより、常に最新のセキュリティ状態を維持し、攻撃者の侵入を対策することができます。

これらの要素は、企業のセキュリティ体制を強化し、競争力を高める上で極めて重要であり、ASMの導入は企業全体の防御戦略の重要な一部となります。

ASMの導入メリット

ASMを導入することで企業が得られるメリットを解説します。

セキュリティリスクの低減

ASMは、企業のIT環境を詳細にマッピングし、潜在的な攻撃対象を特定します。この可視化により、セキュリティの脆弱性を早期に発見し、迅速に対策を講じることが可能になります。このプロセスによって、システムダウンやデータ漏洩などの被害を未然に防ぐことができます。

コストの最適化

通常、セキュリティ対策の実践は多額の資金とリソースを要します。しかし、ASMを導入することで、最もリスクの高い部分に対して重点的に対応することができるため、リソースを最適化することが可能です。これにより、無駄なコストの削減が見込まれます。

ビジネスの信頼性を向上

顧客や取引先は、セキュリティを重要視する傾向が強まっており、適切なセキュリティ対策を講じている企業は、それ自体が競争優位になり得ます。顧客データをきちんと保護することにより、顧客の信頼を維持し、新たなビジネスチャンスを引き寄せることができるのです。

そして法規制への対応も見逃せません。特に個人情報保護やデータ保護に関する法規制が厳しい昨今、ASMを活用することで、これらの規制に迅速かつ効果的に適合できるようになります。コンプライアンスを徹底することは、企業にとってリスクへの対応のみならず、社会的な責任を果たすことにもつながります。

ASMの具体的な活用方法

ASMを効果的に活用するためには、いくつかのステップに基づいて計画的に実施することが重要です。それぞれのステップは、潜在的な脅威を効果的に管理し、リスクを抑えるために必要な進行手順を提供します。

情報収集

企業は自身のIT資産、包括的なネットワーク構成、利用している全てのアプリケーション、接続されているデバイス、および外部からのアクセスポイントを詳細に把握する必要があります。これにより、すべての攻撃対象を網羅的に特定することが可能になります。

分析と評価のプロセス

収集したデータを基に、各要素の脆弱性に対するリスクを評価し、それぞれの要素が互いにどのように影響し合っているかを明らかにします。この評価には、最新のセキュリティ脅威に対する理解や、過去のセキュリティインシデントのデータが利用されます。

施策の実施

第三のステップとして、施策の実施に移ります。ここでは、評価されたリスクに対する具体的な対策を講じることになります。たとえば、未使用のネットワークポートを閉鎖し、必要に応じてファイアウォールや侵入検知システムの設定を最適化することが含まれます。また、最新のソフトウェアパッチを適用することにより、既知の脆弱性を解消することが求められます。

サイクルの定期的な繰り返し

ASMは一時的な施策ではなく、企業全体のセキュリティ戦略に統合された、持続的かつ進行的なプロセスとして運用されるべきです。新しい脅威が登場したり、既存のシステムに変更が加えられる度に、ASMを用いてリスク評価と対策を見直す必要があります。この継続的な見直しこそが、ASMが提供する強固なセキュリティ基盤を維持するポイントとなります。

まとめ

この記事では、経済産業省が推奨するASMについて、その概要や重要性、導入のメリット、具体的な活用方法を解説しました。企業におけるセキュリティは急務であり、ASMを利活用することで、攻撃対象を明確にし、適切な対策を講じることが可能になります。

ぜひ、この記事で紹介したステップを参考に、自社のセキュリティ戦略を見直してみてください。

また最近では、ASMの考え方を拡張した「CTEM」という概念も生まれてきています。ブログ記事としても作成予定ですので、ご期待ください。