CloudbaseのSSVC機能で脆弱性対応が変わる!実践レポート

目次[非表示]

はじめに

こんにちは!電通総研セキュアソリューション Cloudbase SOCチームです。 日々、多くの脆弱性が発見される中で、セキュリティ担当者の皆様は「どの脆弱性から対応すべきか?」という優先順位付けに頭を悩ませているのではないでしょうか。CVSSスコアだけでは判断が難しく、対応リソースも限られています。

そんな中、注目されているのが SSVC (Stakeholder-Specific Vulnerability Categorization) という考え方です。これは、単に脆弱性の技術的な深刻度だけでなく、「実際に攻撃される可能性」や「攻撃された場合の影響」といった、組織固有の状況を考慮して対応優先度を決定するフレームワークです。

今回、Cloudbase にこの SSVC機能 が搭載されたので、実際にこの機能を使って脆弱性対応を行ったプロセスと、その効果についてレポートしたいと思います!

SSVCとは? - 脆弱性対応の新たな羅針盤

まず、SSVCについて簡単におさらいしましょう。

SSVCは、米カーネギーメロン大学のソフトウェア工学研究所が提唱した、脆弱性のトリアージ(優先順位付け)のためのフレームワークです。

SSVCの目的は、画一的なスコアに頼るのではなく、意思決定者(Stakeholder)が、自身の役割や環境・状況に合わせて脆弱性の対応方針を決定する ことを支援することにあります。

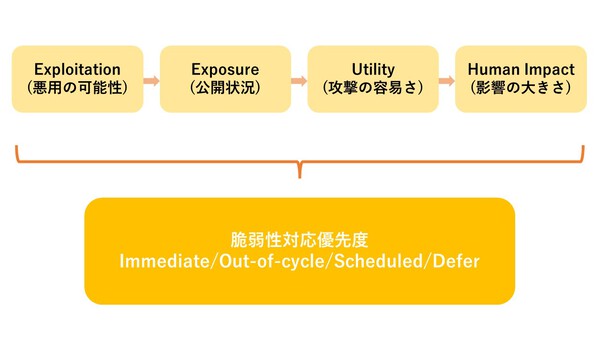

SSVCでは、主に以下のような要素を考慮して、脆弱性を評価します。

Exploitation (悪用の可能性)

既に攻撃コードが存在するか、実際に攻撃が観測されているか。

Exposure (公開状況/影響範囲)

その脆弱性が存在する資産はインターネットに公開されているか、どの程度重要なシステムか。

Utility (攻撃の有効性)

脆弱性が、攻撃者にとってどれくらい有効か

Human Impact (影響の大きさ)

攻撃された場合に、人命、安全、プライバシーや業務にどの程度の影響があるか。

これらの要素を総合的に評価し、最終的に「Immediate(即時)」「Out-of-cycle(周期外)」「Scheduled(定期)」「Defer (延期)」といった、具体的な対応方針を示す「決定(Decision)」を導き出します。これにより、CVSSスコアが高くても、自社の環境では影響が少ない脆弱性の対応優先度を下げたり、逆にスコアは低くても悪用が容易で影響が大きい脆弱性にすぐ対処したり、といった合理的な判断が可能になります。

※なお、Human Impactについては、現時点では一律"高"として評価されており、今後設定ができるようにアップデートが予定されています。

CloudbaseにおけるSSVC機能

Cloudbaseでは、検出された脆弱性に対して、このSSVCの考え方に基づいた評価が自動的に行われます。

例えば、Cloudbaseの脆弱性一覧画面では、SSVCの評価結果を以下のように表示しています。

即時対応(Immediate)

脆弱性を悪用した攻撃が行われる可能性が高いため、即座に対応してください。

優先対応(Out-of-Cycle)

通常のリリースサイクルを待たずに、できるだけ早く対応をしてください。

随時対応(Scheduled)

定期的なメンテナンス時や次回のリリース時など、都合の良いタイミングで対応してください。

対応不要(Defer)

脆弱性を悪用した攻撃が行われる可能性は低いと判断されたため、対応を見送ることが可能です。

CloudbaseのSSVCでは4つの各SSVC要素(Exploitation, Exposureなど)に加え、さらに以下の要素を評価します。

利用状況(Usage Status)

脆弱性が検出されたリソースの稼働状態、検出されたパッケージが実際に脆弱性の影響を受ける使い方をしているかどうか。

これにより、客観的かつ組織の状況を反映した優先度付けが可能になっています。

実践!Cloudbase SSVC機能を用いた脆弱性対応フロー

では、実際にCloudbaseのSSVC機能を使って脆弱性対応を行った際のステップをご紹介します。

【ステップ1】 脆弱性の検出とSSVCによる評価

Cloudbaseのスキャンにより、監視対象の環境で新たな脆弱性が複数検出されました。これまでの通常の脆弱性対応であれば、CVSSスコア順にリストを確認し、それぞれの脆弱性の詳細情報(悪用コードの有無、影響範囲など)を個別に調査して優先度を判断していました。

しかし今回は、Cloudbaseの画面でSSVCの評価結果を確認します。

①脆弱性A: CVSSスコア 9.1 / SSVC評価: 即時対応

②脆弱性B: CVSSスコア 7.5 / SSVC評価: 優先対応

③脆弱性C: CVSSスコア 9.8 / SSVC評価: 随時対応

このように、CVSSスコアだけを見ると優先度が高そうなのは脆弱性Cですが、CloudbaseのSSVC評価では脆弱性Aが「即時対応」と判断されています。Cloudbaseの詳細を見ると、脆弱性Aは「悪用事例が報告されており、リソースがインターネット公開されており、攻撃の自動化可能性が高く、リソースの重要度が高く、利用中または未使用と判断できない」と評価されており、これが「即時対応」の根拠となっていました。

【ステップ2】 対応方針の決定

SSVCの評価に基づき、迷わず 脆弱性Aへの対応を最優先 と決定しました。「優先対応」と評価された脆弱性Bは次に、「随時対応」の脆弱性Cはパッチ情報などを継続的に監視する、という方針を立てました。これにより、対応すべき順序が明確になり、チーム内での合意形成もスムーズに進みました。

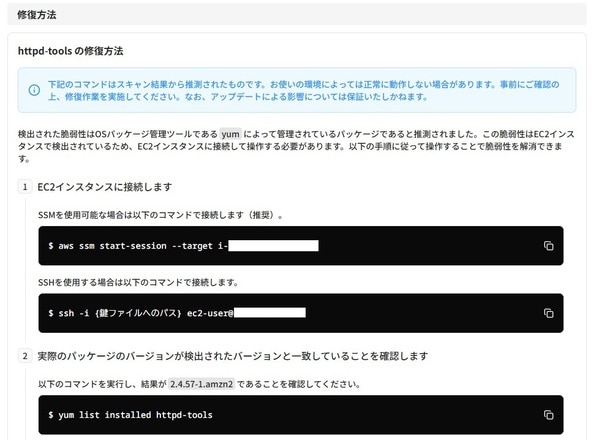

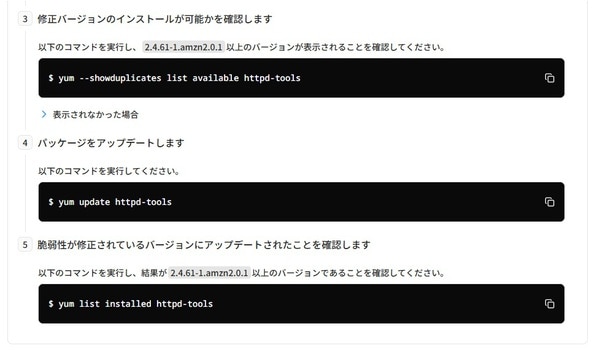

【ステップ3】 具体的な対応策の実施

脆弱性Aに対して、Cloudbaseが推奨するパッケージのバージョンアップを実施しました。Cloudbaseが指示してくれるコマンドをコピー&ペーストするのみで簡単に実施することができました。

また、参考情報へのリンクも表示されるため、対応策の調査時間も短縮できました。

【ステップ4】 対応結果の確認

対応後、Cloudbaseで再度スキャンを実行し、脆弱性Aが解消されたことを確認しました。対応履歴もCloudbaseに記録し、対応プロセスを完了しました。

SSVCを使ってみた感想・効果

今回、CloudbaseのSSVC機能を使って脆弱性対応を行ってみて、以下の点で効果を感じました。

判断の迅速化

最も対応すべき脆弱性が明確になり、トリアージにかかる時間が大幅に削減されました。

対応の最適化

限られたリソースを、本当に危険な脆弱性に集中させることができました。CVSSスコアだけに振り回されることがなくなりました。

担当者の負担軽減

優先度判断の根拠が明確になるため、精神的な負担が軽減され、自信を持って対応を進められるようになりました。

チーム連携の円滑化

「なぜこの脆弱性を優先するのか」という説明が容易になり、チームや関係部署とのコミュニケーションがスムーズになりました。

まとめ

SSVCは、脆弱性対応における優先順位付けの課題を解決するための強力なアプローチです。そして、CloudbaseのSSVC機能は、その考え方を実際の運用にスムーズに組み込むことを可能にしてくれます。

もし、脆弱性対応の優先順位付けに課題を感じているなら、SSVCの考え方を取り入れ、Cloudbaseのようなツールを活用することを検討してみてはいかがでしょうか。より効率的で効果的な脆弱性管理が実現できるはずです。

▼弊社が提供するCloudbase&Cloudbase SOCについては、是非こちらをご覧ください▼